Audit de Cybersécurité : Votre guide complet

Audit de Cybersécurité : Nous simulons des attaques pour mettre votre cybersécurité à l’épreuve. En révélant vos failles en amont, nous vous aidons à consolider vos défenses avant qu’un cybercriminel ne s’en charge.

Cybercare vous accompagne. Découvrez nos services.

En cybersécurité, là où chaque système d’information est peut-être vulnérable aux attaques, la réalisation d’un audit de sécurité informatique est un outil très intéressant pour évaluer et améliorer le niveau de sécurité de votre entreprise. Un audit cybersécurité consiste à analyser de manière méthodique les dispositifs de sécurité en place. Et ce, afin d’identifier les failles, de vérifier la conformité aux normes et de proposer des recommandations adaptées. Découvrez comment notre service d’audit de cybersécurité peut devenir le bouclier dont votre entreprise a besoin.

L’audit de cybersécurité permet également d’identifier les enjeux spécifiques de l’entreprise en matière de sécurité, afin d’adapter la stratégie de protection aux risques et besoins métiers propres à votre organisation.

Rôle de l'audit cybersécurité

Un audit de cybersécurité approfondit les aspects tels que la sécurité du système et l’authentification. La réalisation d’un audit cybersécurité implique donc une analyse méthodique des processus, des infrastructures et des pratiques de sécurité. Et ce, afin d’identifier les points faibles et proposer ainsi des axes d’amélioration. Il identifie les vulnérabilités et les failles de sécurité, tout en évaluant les mesures de sécurité en place pour protéger contre les intrusions informatiques et les cyberattaques. Les objectifs d’un audit de cybersécurité sont donc de garantir la conformité, d’améliorer la posture de sécurité et de fournir des recommandations concrètes pour renforcer la résilience de l’entreprise.

L’audit permet également aux entreprises de contrôler l’évolution de leur sécurité. Parfois, la formation et la sensibilisation ne sont pas suffisantes pour assurer la sécurité de l’entreprise. Nos audits de sécurité révèlent les menaces cyber malveillantes pouvant compromettre vos données. L’audit permet d’identifier et de résoudre les problèmes de sécurité, qui pourraient impacter la continuité de vos activités. De plus, nos audits sont conformes aux normes RGPD pour garantir la protection de vos données. En cas de non conformité et en cas d’attaque, l’entreprise s’expose à des sanctions et à une perte de confiance de ses clients. Il faut souvent vérifier les mesures de sécurité mises en place pour s’assurer de leur efficacité et de leur conformité ! L’audit permet également de répondre aux questions des parties prenantes concernant la sécurité de l’information. Les résultats de l’audit serveront à définir des actions correctives et à prioriser leur mise en œuvre.

Rôle et finalité de l’audit

L’audit de cybersécurité ne se limite pas à identifier les vulnérabilités ! Il joue également un rôle important dans la conformité réglementaire de votre entreprise. La gouvernance de la sécurité est renforcée par l’audit, qui permet d’établir des politiques claires et de superviser leur application. La gestion proactive des risques passe par une compréhension des menaces potentielles, et la mise en place de pratiques adaptées.

Déroulement et portée de l’audit

Des actions concrètes sont mises en œuvre suite à l’audit pour corriger les failles identifiées. La manière dont l’audit est mené influence évidemment la qualité des résultats obtenus. Des missions spécifiques sont confiées aux auditeurs pour couvrir l’ensemble des aspects de la sécurité. L’audit assure la traçabilité des actions de sécurité et évalue la présence des systèmes sur les réseaux. Il offre un point de vue stratégique sur la sécurité globale de l’entreprise.

Qu’un audit de cybersécurité soit réalisé en interne ou en externe, il permet d’apporter une vision claire des forces/faiblesses de l’organisation. L’audit évalue également l’architecture des systèmes d’information pour garantir leur robustesse. Il implique l’ensemble des parties prenantes pour une démarche collaborative.

Outils, gestion des vulnérabilités et conformité

L’audit peut s’appuyer sur une plateforme de gestion des vulnérabilités pour automatiser le suivi des actions. Un audit informatique bien réalisé aide non seulement à corriger les failles, mais aussi à assurer une meilleure gestion des vulnérabilités tout en respectant les obligations légales, notamment le RGPD.

L’audit cybersécurité peut également aider à se conformer à la norme ISO 27001, répondre aux exigences de la directive NIS2, et garantir la conformité PCI DSS. L’audit interne est complémentaire à l’audit externe pour assurer la conformité continue de l’entreprise.

Technique et facteur humain

L’analyse de la configuration des systèmes fait partie intégrante de l’audit pour détecter d’éventuelles failles de paramétrage. L’audit vise aussi à garantir l’intégrité des données et des infrastructures. Enfin, les utilisateurs sont un maillon essentiel de la sécurité, et leur sensibilisation est évaluée lors de l’audit.

Nos différents types d'audits de cybersécurité

Qu'est-ce que c'est ? :

Un audit web se concentre sur l’évaluation de la sécurité des applications et des sites internets. Il identifie les failles potentielles qui pourraient être exploitées par des pirates informatiques.

La sécurité du site est primordiale pour éviter toute compromission de vos données ou de votre image.

Pourquoi ? :

Les sites internets sont souvent la cible des cyberattaques en raison de leur accessibilité. Un audit web assure que vos applications sont protégées contre les menaces courantes telles que les injections SQL, les scripts intersites (XSS), et autres vulnérabilités. Un audit de sécurité web est souvent accompagné d'un test d'intrusion appelé pentest.

Comment ça s'organise ? :

L’audit web inclut une analyse approfondie du code source, des tests d’intrusion, et des vérifications de conformité avec les standards de sécurité web. L’audit comprend également l’analyse de la configuration des applications et des serveurs afin de détecter et corriger les faiblesses liées aux paramétrages. Nous fournissons un rapport détaillé avec des recommandations spécifiques pour améliorer la sécurité de vos sites.

Qu'est-ce que c'est ? :

Un audit 360 couvre l’ensemble de la sécurité informatique de votre entreprise, incluant les systèmes informatiques, les réseaux, les processus organisationnels et les politiques de sécurité. Cet audit 360 inclut aussi l’évaluation de l’architecture des systèmes informatiques pour garantir une base solide et sécurisée.

Pourquoi ? :

Cet audit global permet d’identifier et de corriger toutes les vulnérabilités dans l’ensemble de l’infrastructure IT de votre entreprise, assurant ainsi une protection complète. De ce fait, les pratiques dangereuses seront relevés et pourront être réglées.

Comment ça s'organise ? :

L’audit 360 est réalisé en plusieurs étapes : évaluation initiale, tests d’intrusion (pentests), analyse des politiques de sécurité, et recommandations. Il offre une vue d’ensemble de votre posture de sécurité et propose des mesures correctives globales.

Qu'est-ce que c'est ? :

Un audit ciblé se concentre sur un périmètre bien défini, tel qu’un segment spécifique de votre réseau ou de votre système, une application particulière, ou une composante critique de votre infrastructure IT.

Pourquoi ? :

Lorsque des préoccupations spécifiques de sécurité sont identifiées, un audit ciblé permet de se concentrer sur ces zones et de mettre en place des mesures de protection adaptées. Ces pratiques sont importantes en sécurité informatique pour protéger vos données.

Comment ça s'organise ? :

Nous travaillons avec vous pour définir le périmètre de l’audit, réalisons des tests approfondis sur cette zone, et fournissons des recommandations détaillées pour améliorer la sécurité de ce périmètre.

Les audits cybersécurité que nous proposons sont essentiels pour analyser et améliorer la sécurité de votre entreprise. Chaque audit est conçu pour répondre aux besoins spécifiques de votre organisation, en tenant compte des pratiques actuelles en matière de gestion des risques et des normes de conformité, telles que le RGPD. En analysant les systèmes d’information et les réseaux informatiques, nous identifions les vulnérabilités potentielles pour mieux protéger vos actifs numériques. De plus, la gestion et le suivi des audits peuvent être centralisés via une plateforme dédiée, facilitant le pilotage des vulnérabilités et l’amélioration continue de la sécurité. Cybercare intervient partout en France. Que ce soit pour un pentest/audit de cybersécurité à Paris, à Nantes ou à Lyon, notre objectif est de vous accompagner au mieux.

Notre approche de l'audit cybersécurité

- Analyse de l’Architecture de Sécurité : Nous examinons vos systèmes informatiques, réseaux informatiques, et infrastructures IT pour évaluer la sécurité des informations et les mesures de protection des données.

- Tests d’Intrusion et Hacking Éthique : Nos experts en sécurité réalisent des tests d’intrusion (pentests) simulant des attaques de hackers pour détecter les failles potentielles et vérifier la robustesse de vos systèmes.

- Évaluation des Risques et Conformité : Nous vérifions votre conformité aux normes ISO, aux réglementations ANSSI et RGPD, et identifions les risques informatiques pour assurer la sécurisation de vos systèmes.

- Audit des Politiques de Sécurité : Nous analysons vos politiques de sécurité et vos procédures pour garantir la sécurisation des données, en vérifiant les référentiels de sécurité et les mesures organisationnelles.

- Recommandations et Plan d’Action : Nous fournissons des solutions de sécurité informatique sur mesure et élaborons un plan d’action pour améliorer la sécurité de vos infrastructures. Les correctifs sont appliqués pour remédier aux vulnérabilités identifiées. Cela met fin au processus d’audit.

Pour garantir une sécurité optimale, il faut suivre des pratiques rigoureuses en matière de gestion des vulnérabilités. En effectuant des audits, nous pouvons repérer les failles avant d’être exploitées par des cybercriminels. Nos audits permettent aussi de s’assurer de la conformité aux réglementations, comme le RGPD afin de maintenir la sécurité des informations sensibles de votre entreprise.

Méthodologie et livrables de l'audit cybersécurité

Les méthodes d’audits : boîte blanche, boîte noire, boîte grise

Dans le cadre des audits de cybersécurité, trois approches méthodologiques principales sont généralement utilisées : l’audit en boîte blanche, l’audit en boîte noire et l’audit en boîte grise. Chacune de ces méthodes répond à des objectifs spécifiques et présente des avantages ainsi que des limites, le choix dépendant du niveau d’analyse souhaité et du contexte de l’entreprise.

1. L’audit boîte blanche

L’audit en boîte blanche repose sur une transparence totale : l’auditeur dispose d’un accès complet aux systèmes, aux infrastructures et aux informations de l’entreprise. Cette approche permet une analyse approfondie de la sécurité informatique et une identification détaillée des vulnérabilités. En revanche, elle peut s’avérer plus coûteuse et plus chronophage en raison de la profondeur des investigations menées.

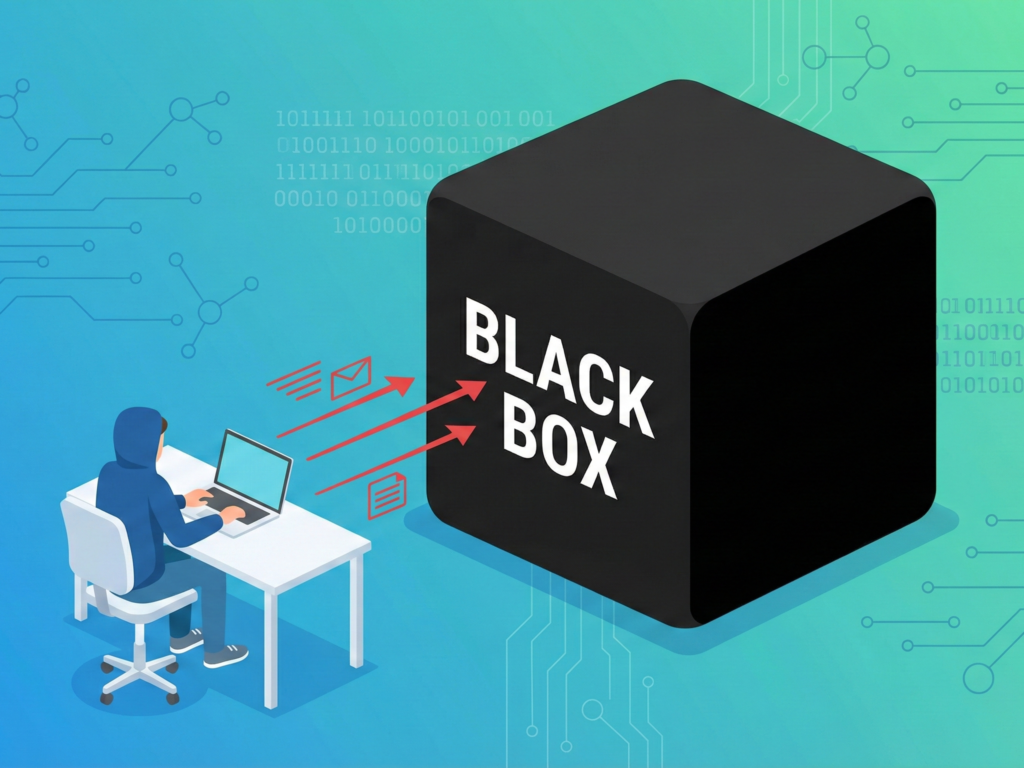

2. L’audit boîte noire

Dans le cadre d’un audit en boîte noire, l’auditeur n’a aucun accès préalable aux systèmes ni aux données internes de l’entreprise. Cette méthode vise à reproduire les conditions d’une cyberattaque réelle afin d’évaluer la capacité de l’organisation à détecter, analyser et répondre à une intrusion. Toutefois, cette approche ne permet pas toujours de révéler l’ensemble des failles potentielles du réseau.

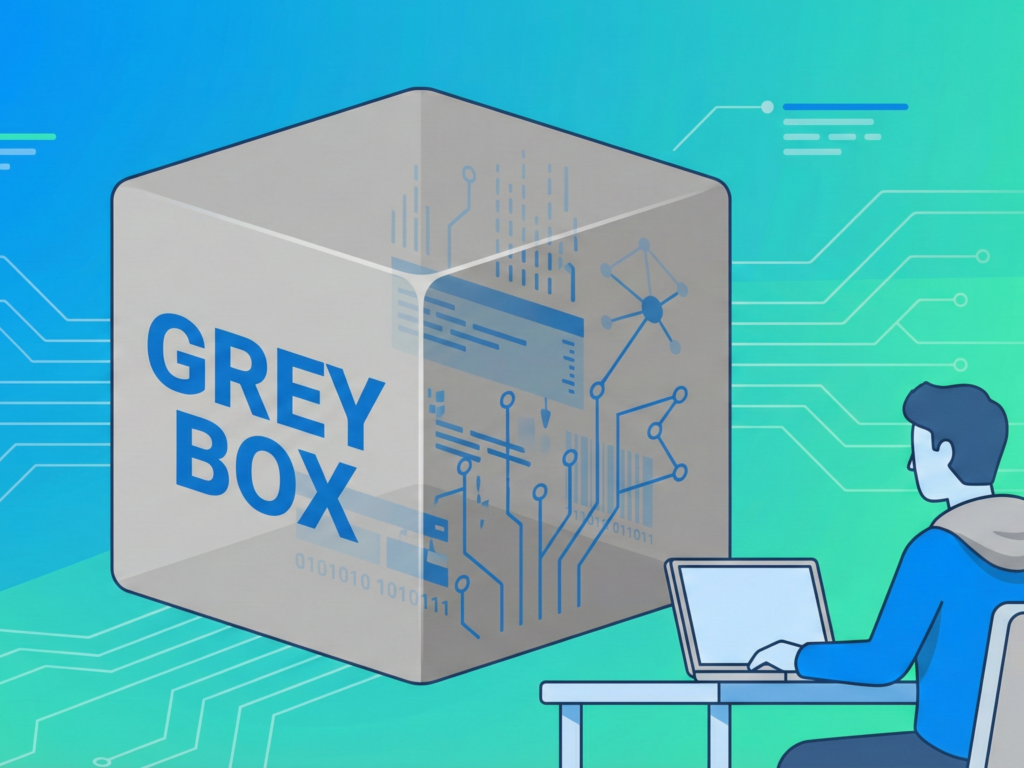

3. L’audit boîte grise

L’audit en boîte grise combine les principes des deux méthodes précédentes. L’auditeur bénéficie d’un accès partiel aux systèmes et aux informations de l’entreprise, ce qui lui permet de mener des tests plus ciblés et réalistes sur la sécurité informatique. Cette approche offre un bon compromis entre profondeur d’analyse et simulation d’attaque, mais peut nécessiter davantage de temps et de ressources que les autres méthodes.

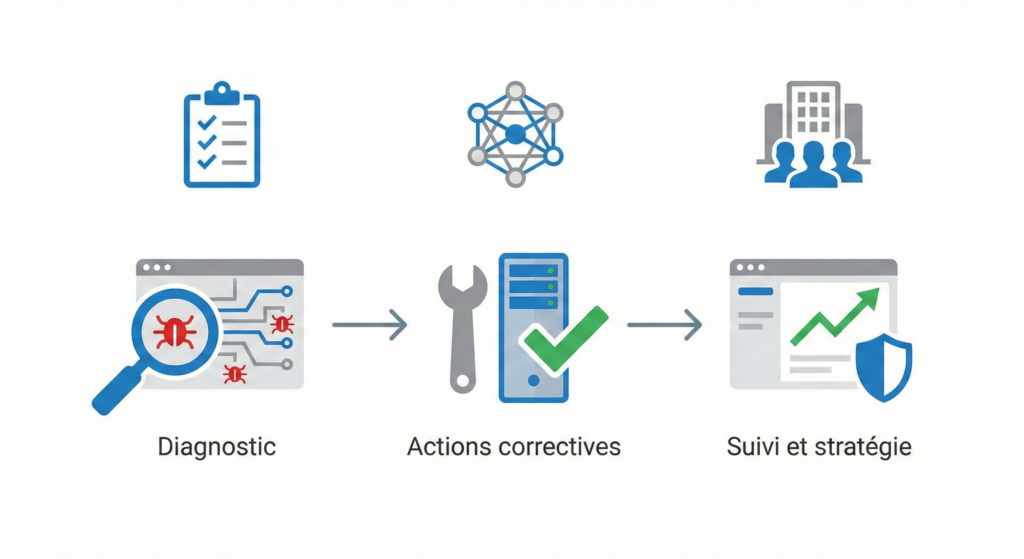

Déroulement d’un audit de cybersécurité et résultats attendus

Un audit de cybersécurité s’inscrit dans une démarche structurée visant à renforcer durablement la sécurité informatique d’une organisation. Il ne s’agit pas d’un simple contrôle ponctuel, mais d’un processus méthodique permettant d’anticiper les menaces et d’améliorer la résilience face aux cyberattaques.

La première phase consiste à cartographier l’ensemble des actifs numériques de l’entreprise : infrastructures, applications, données sensibles, réseaux, postes de travail et services critiques. Cette étape est déterminante pour comprendre ce qui doit être protégé en priorité et comment ces éléments interagissent entre eux.

Vient ensuite l’évaluation des risques. Chaque actif est analysé au regard des menaces possibles, de sa vulnérabilité et des conséquences potentielles en cas d’incident. Cette analyse permet d’estimer la probabilité d’une cyberattaque et son impact sur l’activité de l’entreprise, qu’il s’agisse de perturbations opérationnelles, de pertes financières ou d’atteintes à la protection des données.

Sur la base de cette évaluation, une stratégie de gestion des risques est élaborée. Elle intègre des mesures de prévention (réduction des failles), de protection (renforcement des systèmes), de détection (surveillance et alertes) et de réaction (procédures de réponse aux incidents et plans de continuité). Cette stratégie vise à créer un dispositif de défense cohérent et adaptable face aux menaces évolutives.

Enfin, un audit de suivi peut être réalisé afin de vérifier que les recommandations ont bien été mises en œuvre et que le niveau de sécurité s’est effectivement amélioré. Ce contrôle des systèmes d’information permet d’ajuster la stratégie si nécessaire et d’assurer une amélioration continue.

Les livrables de l’audit

À l’issue de la mission, l’entreprise reçoit un rapport d’audit complet et structuré. Ce document présente :

- une synthèse des risques identifiés,

- une analyse du niveau de sécurité existant,

- une stratégie de gestion des risques adaptée au contexte de l’organisation,

- des recommandations concrètes et hiérarchisées.

Ce rapport peut être accompagné d’un plan d’action opérationnel détaillant les priorités, les échéances et les responsabilités pour corriger les faiblesses détectées. Ce livrable constitue un outil clé pour améliorer la sécurité informatique et répondre aux exigences de conformité réglementaire.

Audit interne vs audit externe : quelles différences ?

L’audit interne de cybersécurité

L’audit interne est conduit par des équipes appartenant à l’entreprise elle-même. Son rôle principal est d’évaluer en continu l’efficacité des politiques de sécurité existantes et d’identifier les axes d’amélioration.

Intégré au fonctionnement courant de l’organisation, cet audit participe directement à l’évaluation des risques et permet une meilleure connaissance du contexte interne, des processus métiers et des contraintes opérationnelles. Il favorise une culture de sécurité au sein de l’entreprise et facilite une adaptation rapide aux évolutions technologiques ou réglementaires.

L’audit externe de cybersécurité

À l’inverse, l’audit externe est réalisé par un organisme indépendant spécialisé en cybersécurité. Son intérêt principal réside dans son regard objectif et impartial sur le niveau de protection des données et des systèmes.

Ce type d’audit est souvent exigé dans un cadre réglementaire ou contractuel, notamment pour obtenir ou maintenir des certifications telles que ISO 27001, PCI DSS ou dans le cadre d’exigences liées aux assurances cyber.

L’audit externe apporte une garantie formelle du niveau de sécurité et renforce la crédibilité de l’entreprise vis-à-vis de ses clients, partenaires et autorités de régulation.

La protection des données au cœur de l’audit

La protection des données est un enjeu central de l’audit de cybersécurité. Les données représentent un actif stratégique pour l’entreprise, et leur sécurité doit être assurée à chaque étape de leur cycle de vie. Lors d’un audit, nos experts vérifient la mise en place de mesures de protection des données, qu’il s’agisse de la gestion des accès, de la sauvegarde, ou de la sécurisation des flux d’information.

La mise en œuvre de politiques de sécurité robustes, la formation des collaborateurs et l’utilisation de technologies avancées sont essentielles pour garantir la confidentialité, l’intégrité et la disponibilité des données. Face aux cybermenaces, il est indispensable d’adopter une démarche proactive, en renforçant la protection des données par des solutions adaptées et en sensibilisant l’ensemble des équipes à l’importance de la sécurité. L’audit permet ainsi de s’assurer que toutes les mesures nécessaires sont en place pour protéger efficacement les données de l’entreprise.

Les avantages de notre audit de cybersécurité

- Réduction des Incidents de Sécurité : Minimise le risque d’incidents de sécurité et de compromission des données grâce à des mesures de sécurité IT renforcées.

- Amélioration de la Sécurité des Systèmes : Renforce la sécurité de vos systèmes d’information et assure la confidentialité et l’intégrité des données grâce à la sécurisation des systèmes.

- Gestion Efficace des Risques : Met en place une gestion des risques efficace contre les menaces cybernétiques avec l’aide de nos consultants en sécurité.

- Conformité Réglementaire : Assure votre conformité avec les exigences légales et les standards de sécurité informatique grâce à des audits de sécurité rigoureux. Cette mise en conformité pourra rassurer vos clients.

L’audit de cybersécurité est aussi un excellent moyen d’optimiser la gestion des risques et de vérifier la conformité aux exigences réglementaires. Grâce à des pratiques cybersécurité éprouvées et des audits réguliers, vous pouvez non seulement détecter des vulnérabilités avant qu’elles ne soient exploitées, mais également renforcer la sécurité de vos systèmes d’information. Le tout, tout en respectant les standards du RGPD. La protection de l’information est un impératif pour la pérennité de votre entreprise.

FAQ Audit cybersécurité

1. Combien coûte réellement un audit cybersécurité pour une PME ?

Pour une entreprise de 50 salariés avec un système informatique standard, prévoyez un budget compris entre 11 000 € et 17 000 € pour un audit global de cybersécurité. Ce prix inclut l’analyse approfondie des aspects techniques et organisationnels, des tests d’intrusion adaptés à votre environnement et un plan d’actions détaillé pour corriger les failles identifiées. En moyenne, cet investissement est rentabilisé en 18 mois grâce à la prévention des cyberattaques et à l’optimisation des coûts de sécurité.

2. Pourquoi réaliser un audit de cybersécurité ?

Un audit permet de :

- détecter les failles avant qu’elles ne soient exploitées,

- réduire les risques de cyberattaques,

- assurer la conformité réglementaire (RGPD, ISO 27001, NIS2, PCI DSS…),

- renforcer la confiance des clients et partenaires,

- améliorer la stratégie globale de sécurité informatique.

3. À quelle fréquence faut-il réaliser un audit ?

Idéalement, un audit complet devrait être réalisé tous les 12 à 24 mois. Toutefois, un audit plus fréquent est recommandé en cas de :

- changement majeur du système d’information,

- nouvelle réglementation,

- fusion/acquisition,

- incident de sécurité,

- mise en production de nouvelles infrastructures.

4. Combien de temps dure un audit de cybersécurité ?

La durée dépend de la taille de l’entreprise et de la complexité du système d’information :

- PME : 1 à 2 semaines,

- ETI : 2 à 5 semaines,

- Grande entreprise : 2 à 6 mois.

Pourquoi choisir Cybercare pour votre audit cybersécurité?

Cybercare est votre allié dans la lutte contre la cybercriminalité et les pirates informatiques. Nos consultants en sécurité et auditeurs spécialisés utilisent des techniques de chiffrement, des protocoles de sécurité avancés, et des méthodologies d’audit pour assurer une sécurité informatique optimale de votre organisation. Nous offrons également des formations en et des services de consulting pour vous aider à évaluer et sécuriser vos systèmes. Parfois, une seule formation peut aider à réduire fortement les probabilités d’une faille humaine. Nos experts en sécurité sont équipés pour traiter les menaces malveillantes et les incidents de sécurité.

L’audit cybersécurité est une démarche essentielle pour assurer la sécurité des informations et la protection des infrastructures dans un environnement numérique en constante évolution. Avec Cybercare, bénéficiez d’une expertise de pointe pour sécuriser vos systèmes informatiques et renforcer votre niveau de sécurisation face aux risques d’intrusion et autres menaces. Contactez-nous pour une évaluation complète et personnalisée. Nous serons ravis de représenter la cybersécurité au sein de votre entreprise.

Prêt à sécuriser votre entreprise? Contactez-nous aujourd'hui.

Protéger votre entreprise contre les menaces en ligne commence par un simple clic ou un appel. Chez Cybercare, nous sommes prêts à discuter de vos besoins spécifiques en matière de cybersécurité, notamment de votre audit cybersécurité. Demandez une consultation gratuite avec l’un de nos experts en cybersécurité pour préparer votre audit ou votre certification. C’est le premier pas vers une entreprise plus sûre et plus résiliente.

Nous utilisons des pratiques éprouvées et innovantes pour garantir la sécurité de vos données et de vos systèmes. Que vous ayez besoin d’un audit pour le cloud ou d’une évaluation externe de vos mesures de sécurité actuelles, notre objectif est de vous offrir une tranquillité d’esprit totale. En choisissant Cybercare, vous optez pour une boîte de sécurité informatique reconnue pour son expertise et son engagement envers l’excellence en matière de cybersécurité.

Nous sommes impatients de travailler avec vous et de vous aider à sécuriser votre entreprise dans le monde numérique.

☆ ☆ ☆ ☆ ☆

"Cybercare nous a aidés à comprendre et à gérer nos risques en matière de cybersécurité. Leur approche personnalisée et leur support continu sont inestimables. Nous les recommandons vivement!"

☆ ☆ ☆ ☆ ☆

"L'équipe de Cybercare est incroyablement compétente et réactive. Leur aide lors d'un incident de sécurité a été cruciale pour notre récupération rapide. Un partenaire de confiance!"

☆ ☆ ☆ ☆ ☆

"Les formations en cybersécurité de Cybercare ont été un atout majeur pour notre équipe. Nous nous sentons plus confiants et préparés grâce à leur expertise."